Leitfaden zur sicheren Passworterstellung: Best Practices 2025

Erfahren Sie, wie Sie starke Passwoerter erstellen, die Ihre Konten vor Hackern schuetzen, sowie Tipps zur Verwaltung.

Die Realitaet der Passwortsicherheit

Laut einem 2024 veroeffentlichten Sicherheitsbericht stehen ueber 80% der Datenpannen in Zusammenhang mit schwachen oder kompromittierten Passwoertern. Die durchschnittlichen Kosten einer Datenpanne belaufen sich auf 4,45 Millionen Dollar, wobei ein erheblicher Teil dieser Vorfaelle durch die Verwendung staerkerer Passwoerter haette verhindert werden koennen.

Ueberraschenderweise sind die Top 10 der am haeufigsten verwendeten Passwoerter immer noch 123456, password, qwerty und aehnliche. Da Angreifer diese gaengigen Passwoerter zuerst ausprobieren, ist die Verwendung solcher Passwoerter so, als wuerde man die Haustuer offen lassen.

In diesem Artikel werden wir die Funktionsweise von Passwortangriffen verstehen und praktische Strategien zur Abwehr kennenlernen.

Wie knacken Hacker Passwoerter?

Um Passwortangriffe abwehren zu koennen, muss man zunachst die Angriffsmethoden verstehen.

Brute-Force-Angriff

Die einfachste Methode, bei der alle moeglichen Kombinationen ausprobiert werden. Moderne GPUs koennen Milliarden von Hashes pro Sekunde berechnen, sodass kurze Passwoerter in Sekundenschnelle geknackt werden.

| Passwortkomplexitaet | Knackzeit |

|---|---|

| 6 Zeichen Kleinbuchstaben | Sofort |

| 8 Zeichen Kleinbuchstaben | 5 Stunden |

| 8 Zeichen Gross-/Kleinbuchstaben | 22 Tage |

| 8 Zeichen + Zahlen | 1 Jahr |

| 12 Zeichen + Sonderzeichen | 34.000 Jahre |

| 16 Zeichen Gross-/Klein+Zahlen+Sonder | Hunderte Millionen Jahre |

Woerterbuchangriff (Dictionary Attack)

Es werden haeufig verwendete Woerter, Phrasen und Passwortlisten ausprobiert. Passwoerter wie "password123" oder "iloveyou" werden durch Woerterbuchangriffe in Sekunden entdeckt.

Rainbow-Table-Angriff

Verwendet eine Datenbank vorberechneter Hashwerte, um aus dem Hash das Originalpasswort zu finden. Aus diesem Grund speichern moderne Systeme Passwoerter mit Salt.

Credential Stuffing

Kompromittierte E-Mail/Passwort-Kombinationen aus anderen Diensten werden bei weiteren Diensten ausprobiert. Wenn Sie dasselbe Passwort an mehreren Stellen wiederverwenden, sind Sie fuer diesen Angriff anfaellig.

Social Engineering

Kein technischer Angriff, sondern ein Angriff, der die menschliche Psychologie ausnutzt. Durch Phishing-E-Mails, gefaelschte Login-Seiten usw. wird versucht, Passwoerter direkt zu stehlen.

Passwort-Entropie: Warum Laenge wichtiger ist als Komplexitaet

Die Staerke eines Passworts wird durch "Entropie" gemessen. Je hoeher die Entropie, desto schwerer vorhersagbar. Mathematisch steigt die Entropie proportional zur Passwortlaenge.

Ein Beispiel:

P@ss1(5 Zeichen) - Enthaelt Sonderzeichen, aber die Entropie betraegt nur etwa 26 Bitthisisapassword(15 Zeichen) - Verwendet nur Kleinbuchstaben, aber die Entropie betraegt etwa 70 Bit

Das zweite Passwort ist viel sicherer. Die Laenge zu erhoehen ist effektiver fuer die Sicherheit als komplexe Zeichen zu verwenden.

Aktuelle NIST-Empfehlungen (SP 800-63B)

Die aktualisierten Richtlinien des US National Institute of Standards and Technology (NIST) von 2023 geben andere Empfehlungen als fruehere Praktiken:

- Minimum 8 Zeichen, empfohlen 15+ Zeichen: Laenge ist am wichtigsten

- Gelockerte Komplexitaetsanforderungen: Erzwungene Sonderzeichen fuehren zu vorhersagbaren Mustern

- Regelmaessige Aenderung nicht empfohlen: Nur bei Kompromittierung aendern

- Pruefung auf kompromittierte Listen obligatorisch: Gaengige und geleakte Passwoerter blockieren

Passphrasen: Leicht zu merken und sicher

Eine Passphrase ist ein langes Passwort aus mehreren aneinandergereihten Woertern. Das Beispiel "correct horse battery staple" aus dem XKCD-Comic ist repraesentativ.

Diceware-Methode:

- Wuerfeln Sie 5 Mal, um eine 5-stellige Zahl zu erhalten

- Finden Sie das entsprechende Wort in der Diceware-Liste

- Verbinden Sie 4-6 Woerter

Beispiel: umbrella orange bicycle mountain

Dieses Passwort:

- Laenge: Ueber 30 Zeichen

- Leicht zu merken

- Benoetigt Tausende Jahre zum Knacken

- Einfach zu tippen

Fuer zusaetzliche Sicherheit koennen Zahlen oder Sonderzeichen hinzugefuegt werden:

umbrella5-orange-bicycle-Mountain!

Passwort-Manager: Die einzige realistische Loesung

Der durchschnittliche Mensch hat ueber 100 Online-Konten. Sich fuer jedes Konto ein einzigartiges, starkes Passwort zu merken, ist unmoeglich. Passwort-Manager sind die einzige realistische Loesung.

Vergleich wichtiger Passwort-Manager

| Merkmal | 1Password | Bitwarden | KeePass |

|---|---|---|---|

| Preis | Kostenpflichtig | Kostenlos/Kostenpflichtig | Kostenlos |

| Cloud-Synchronisierung | Enthalten | Enthalten | Selbst einrichten |

| Open Source | X | O | O |

| Offline-Nutzung | O | O | O |

| Familienfreigabe | O | O | Eingeschraenkt |

Strategie fuer das Master-Passwort

Das Master-Passwort des Passwort-Managers schuetzt alles. Es muss das staerkste sein und Sie muessen es sich unbedingt merken koennen.

Empfohlene Methode:

- Passphrase mit 16+ Zeichen verwenden

- Basierend auf einem persoenlich bedeutsamen Satz, den andere nicht kennen

- Dieses Passwort niemals woanders verwenden

- Optional auf Papier notieren und an einem sicheren Ort (Tresor) aufbewahren

Zwei-Faktor-Authentifizierung (2FA): Passwort allein reicht nicht

Selbst das staerkste Passwort kann durch Phishing oder Datenlecks kompromittiert werden. Zwei-Faktor-Authentifizierung fuegt zu "etwas, das Sie wissen" (Passwort) "etwas, das Sie haben" (Authentifizierungsgeraet) hinzu.

Vergleich der 2FA-Methoden

| Methode | Sicherheitsstufe | Bequemlichkeit |

|---|---|---|

| SMS-Code | Niedrig (SIM-Swapping-Risiko) | Hoch |

| App OTP (Google Authenticator) | Mittel | Mittel |

| App Push-Benachrichtigung | Mittel-Hoch | Hoch |

| Hardware-Schluessel (YubiKey) | Hoch | Niedrig |

| Passkey | Hoch | Hoch |

Fuer die wichtigsten Konten (E-Mail, Finanzen) wird die Verwendung von Hardware-Schluesseln empfohlen. Da bei gehacktem E-Mail-Konto alle anderen Kontokennwoerter zurueckgesetzt werden koennen, ist E-Mail-Sicherheit am wichtigsten.

Passkey: Die passwortlose Zukunft

Passkey ist eine von Apple, Google und Microsoft gemeinsam entwickelte Authentifizierungstechnologie der naechsten Generation. Statt Passwoertern wird die biometrische Authentifizierung des Geraets (Fingerabdruck, Gesicht) verwendet.

Vorteile von Passkey:

- Immun gegen Phishing (an Domain gebunden)

- Nichts zu merken

- Keine Geheimnisse auf dem Server gespeichert

- Unterstuetzt von allen grossen Browsern und Betriebssystemen

Noch nicht alle Dienste unterstuetzen es, aber die Einfuehrung nimmt zu. Verwenden Sie Passkey, wenn moeglich.

Passwortrichtlinien im Unternehmensumfeld

Orientieren Sie sich bei der Erstellung von Passwortrichtlinien in Organisationen an den NIST-Richtlinien:

Empfohlene Richtlinie:

- Mindestlaenge: 12 Zeichen (fuer Admin-Konten 15 Zeichen)

- Maximale Laenge: Unbegrenzt (mindestens 64 Zeichen erlauben)

- Komplexitaet: Nicht erzwingen, aber gaengige Passwoerter blockieren

- Ablauf: Nur bei Kompromittierung erzwungene Aenderung

- Historie: Letzte 5 nicht wiederverwendbar

- Sperrung: Nach 10 Fehlversuchen temporaere Sperrung

Checkliste: Was Sie jetzt tun sollten

- Kompromittierung pruefen: E-Mail-Adresse auf haveibeenpwned.com pruefen

- Wichtige Konten ueberpruefen: Passwortstaerke von E-Mail, Finanzen, Social-Media-Konten pruefen

- Passwort-Manager installieren: Bitwarden (kostenlos) oder 1Password (kostenpflichtig)

- 2FA aktivieren: Mindestens fuer E-Mail und Finanzkonten

- Passwort-Wiederverwendung eliminieren: Durch eindeutige, vom Manager generierte Passwoerter ersetzen

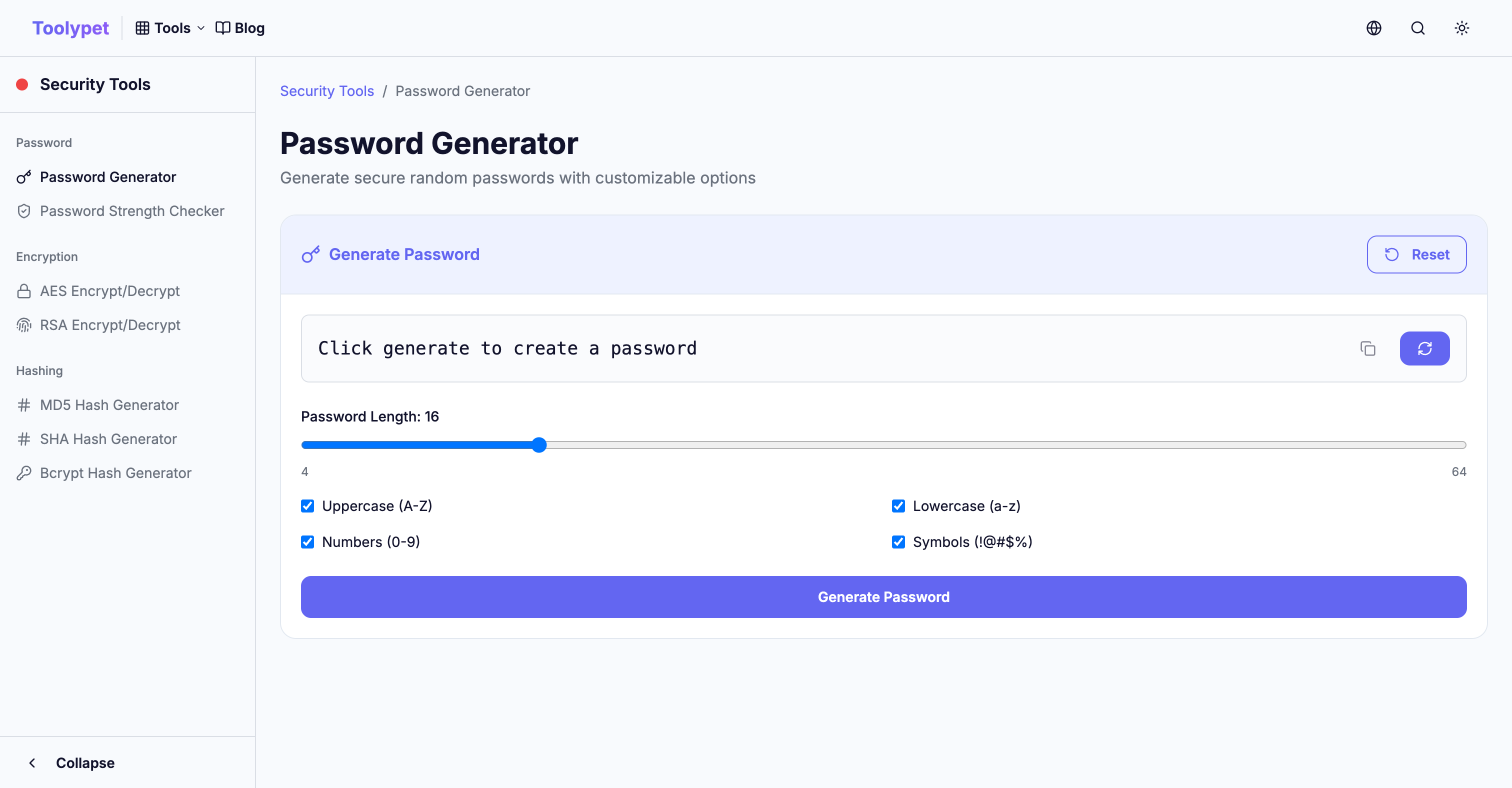

Toolypet Password Tools

Staerken Sie Ihre Sicherheit mit den Passwort-Tools von Toolypet:

- Password Generator: Erstellt zufaellige Passwoerter mit gewuenschter Laenge und Komplexitaet

- Passphrase Generator: Erstellt sichere, leicht merkbare Passphrasen

- Password Strength Checker: Analysiert erwartete Knackzeit und Schwachstellen von Passwoertern

Ein starkes Passwort ist der Anfang der digitalen Sicherheit. Schuetzen Sie Ihre Konten sicher mit Toolypet.