安全なパスワード生成ガイド:2025年のベストプラクティス

ハッカーからアカウントを守る強力なパスワードの作り方と管理のヒントを学びます。

パスワードセキュリティの現実

2024年に発表されたセキュリティレポートによると、データ漏洩事故の80%以上が脆弱または盗まれたパスワードに関連しています。平均的なデータ漏洩コストは445万ドルに達し、その相当部分が単により強力なパスワードを使用していれば防げた事故です。

驚くべき事実は、最もよく使用されるパスワードのトップ10が依然として123456、password、qwertyのようなものだということです。攻撃者はこのようなありふれたパスワードを最初に試すため、このようなパスワードを使用することは玄関のドアを開けっ放しにしているのと同じです。

この記事では、パスワード攻撃の原理を理解し、これを防御するための実用的な戦略を学びます。

ハッカーはどのようにパスワードをクラッキングするのか?

パスワード攻撃を防御するには、まず攻撃方法を理解する必要があります。

総当たり攻撃(Brute Force)

すべての可能な組み合わせを試す最も単純な方法です。現代のGPUは毎秒数十億個のハッシュを計算できるため、短いパスワードは瞬時にクラッキングされます。

| パスワードの複雑さ | クラッキング時間 |

|---|---|

| 6文字の小文字 | 即座 |

| 8文字の小文字 | 5時間 |

| 8文字の大小文字 | 22日 |

| 8文字 + 数字 | 1年 |

| 12文字 + 特殊文字 | 34,000年 |

| 16文字 大小文字+数字+特殊 | 数億年 |

辞書攻撃(Dictionary Attack)

よく使用される単語、フレーズ、パスワードリストを試します。「password123」や「iloveyou」のようなパスワードは辞書攻撃で数秒で露出します。

レインボーテーブル攻撃

事前に計算されたハッシュ値データベースを使用して、ハッシュから元のパスワードを見つけます。このため現代のシステムはパスワードにSaltを追加して保存します。

クレデンシャルスタッフィング(Credential Stuffing)

他のサービスで流出したメール/パスワードの組み合わせを別のサービスで試します。同じパスワードを複数の場所で再利用すると、この攻撃に脆弱になります。

ソーシャルエンジニアリング

技術的攻撃ではなく、人の心理を利用する攻撃です。フィッシングメール、偽のログインページなどで直接パスワードを奪おうとします。

パスワードエントロピー:なぜ長さが複雑さより重要か

パスワードの強度は「エントロピー」で測定されます。エントロピーが高いほど予測しにくくなります。数学的に、エントロピーはパスワードの長さに比例して増加します。

例を見てみましょう:

P@ss1(5文字)- 特殊文字が含まれていますがエントロピーは約26ビットthisisapassword(15文字)- 小文字のみ使用していますがエントロピーは約70ビット

2番目のパスワードの方がはるかに安全です。複雑な文字を使用するよりも長さを増やすことがセキュリティにより効果的です。

NISTの最新勧告(SP 800-63B)

米国国立標準技術研究所(NIST)の2023年更新ガイドラインは、過去の慣行とは異なる勧告をしています:

- 最低8文字、推奨15文字以上:長さが最も重要

- 複雑性要件の緩和:特殊文字の強制はむしろ予測可能なパターンを生む

- 定期的な変更は非推奨:漏洩時にのみ変更

- 漏洩リスト確認必須:ありふれたパスワードと漏洩したパスワードをブロック

パスフレーズ:覚えやすく安全な方法

パスフレーズ(Passphrase)は複数の単語を連結した長いパスワードです。XKCD漫画で有名になった「correct horse battery staple」の例が代表的です。

Diceware方法:

- サイコロを5回振って5桁の数字を得ます

- Dicewareリストで該当する数字の単語を見つけます

- 4-6個の単語を連結します

例:umbrella orange bicycle mountain

このパスワードは:

- 長さ:30文字以上

- 覚えやすい

- クラッキングに数千年かかる

- タイピングしやすい

追加のセキュリティのために数字や特殊文字を追加できます:

umbrella5-orange-bicycle-Mountain!

パスワードマネージャー:唯一の現実的な解決策

平均的な人は100以上のオンラインアカウントを持っています。各アカウントごとにユニークで強力なパスワードを覚えることは不可能です。パスワードマネージャーが唯一の現実的な解決策です。

主要パスワードマネージャー比較

| 特徴 | 1Password | Bitwarden | KeePass |

|---|---|---|---|

| 価格 | 有料 | 無料/有料 | 無料 |

| クラウド同期 | 含む | 含む | 自己設定 |

| オープンソース | X | O | O |

| オフライン使用 | O | O | O |

| 家族共有 | O | O | 制限あり |

マスターパスワード設定戦略

パスワードマネージャーのマスターパスワードはすべてを保護します。最も強力である必要があり、必ず覚えられるものでなければなりません。

推奨方法:

- 16文字以上のパスフレーズを使用

- 個人的に意味があるが他人は知らない文章に基づく

- このパスワードは絶対に他の場所で使用しない

- 紙に書いて安全な場所(金庫)に保管(オプションのバックアップ)

二要素認証(2FA):パスワードだけでは不十分

どんなに強力なパスワードもフィッシングやデータ漏洩で露出する可能性があります。二要素認証は「あなたが知っているもの」(パスワード)に「あなたが持っているもの」(認証デバイス)を追加します。

2FA方法比較

| 方法 | セキュリティレベル | 利便性 |

|---|---|---|

| SMSコード | 低(SIMスワッピングリスク) | 高 |

| アプリOTP(Google Authenticator) | 中 | 中 |

| アプリプッシュ通知 | 中-高 | 高 |

| ハードウェアキー(YubiKey) | 高 | 低 |

| Passkey | 高 | 高 |

最も重要なアカウント(メール、金融)にはハードウェアキーの使用を推奨します。メールアカウントがハッキングされると他のすべてのアカウントのパスワードをリセットできるため、メールセキュリティが最も重要です。

Passkey:パスワードのない未来

Passkeyは Apple、Google、Microsoftが共同で開発した次世代認証技術です。パスワードの代わりにデバイスの生体認証(指紋、顔)を使用します。

Passkeyの利点:

- フィッシングに免疫(ドメインにバインド)

- 覚える必要なし

- サーバーに秘密を保存しない

- 主要ブラウザとOSでサポート

まだすべてのサービスがサポートしているわけではありませんが、徐々に導入が拡大しています。可能であればPasskeyを優先して使用してください。

企業環境のパスワードポリシー

組織でパスワードポリシーを策定する際はNISTガイドラインを参考にしてください:

推奨ポリシー:

- 最小長:12文字(管理者アカウントは15文字)

- 最大長:制限なし(最低64文字まで許可)

- 複雑性:要求しないが、ありふれたパスワードはブロック

- 有効期限:漏洩時にのみ強制変更

- 履歴:最近5個の再利用禁止

- ロックアウト:10回失敗時に一時的ロック

チェックリスト:今すぐやるべきこと

- 漏洩確認:haveibeenpwned.comでメールアドレスを確認

- 重要アカウントの点検:メール、金融、ソーシャルアカウントのパスワード強度を確認

- パスワードマネージャーのインストール:Bitwarden(無料)または1Password(有料)

- 2FAの有効化:少なくともメールと金融アカウントに

- パスワード再利用の排除:マネージャーが生成した固有のパスワードに置き換え

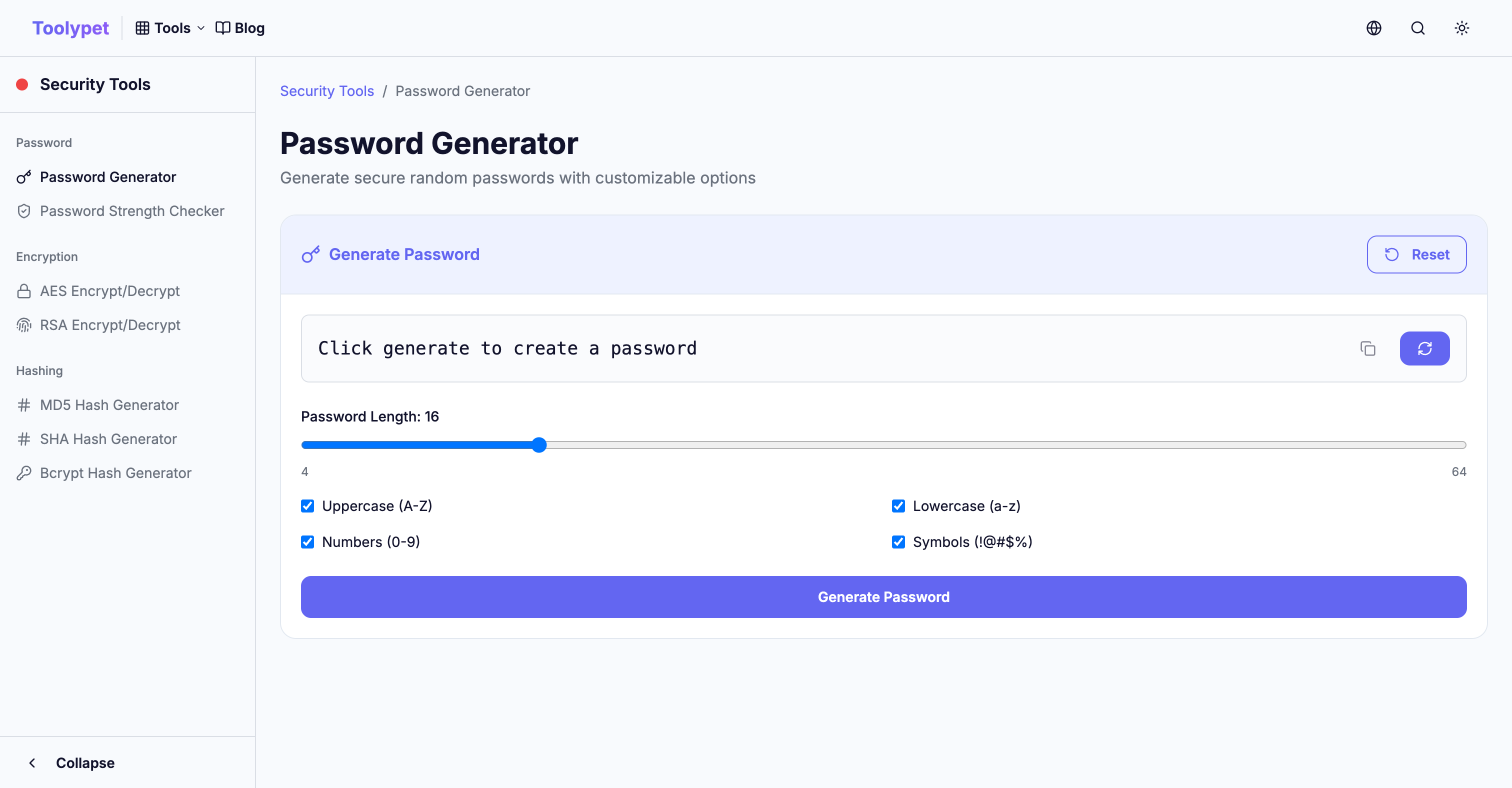

Toolypet Password Tools

Toolypetのパスワードツールでセキュリティを強化しましょう:

- Password Generator:希望の長さと複雑さのランダムパスワードを生成

- Passphrase Generator:覚えやすく安全なパスフレーズを生成

- Password Strength Checker:パスワードの推定クラッキング時間と脆弱性を分析

強力なパスワードはデジタルセキュリティの始まりです。Toolypetと一緒にアカウントを安全に保護しましょう。