안전한 비밀번호 생성 가이드: 2025 모범 사례

해커로부터 계정을 보호하는 강력한 비밀번호를 만드는 방법과 관리 팁을 알아봅니다.

비밀번호 보안의 현실

2024년 발표된 보안 보고서에 따르면, 데이터 유출 사고의 80% 이상이 취약하거나 도용된 비밀번호와 관련이 있습니다. 평균 데이터 유출 비용은 445만 달러에 달하며, 이 중 상당 부분이 단순히 더 강력한 비밀번호를 사용했다면 예방할 수 있었던 사고입니다.

놀라운 사실은, 가장 많이 사용되는 비밀번호 상위 10개가 여전히 123456, password, qwerty 같은 것들이라는 점입니다. 공격자들은 이런 흔한 비밀번호를 먼저 시도하기 때문에, 이런 비밀번호를 사용하는 것은 현관문을 열어두는 것과 다름없습니다.

이 글에서는 비밀번호 공격의 원리를 이해하고, 이를 방어하기 위한 실용적인 전략을 알아보겠습니다.

해커는 어떻게 비밀번호를 크래킹하는가?

비밀번호 공격을 방어하려면 먼저 공격 방법을 이해해야 합니다.

무차별 대입 공격 (Brute Force)

모든 가능한 조합을 시도하는 가장 단순한 방법입니다. 현대의 GPU는 초당 수십억 개의 해시를 계산할 수 있어, 짧은 비밀번호는 순식간에 크래킹됩니다.

| 비밀번호 복잡도 | 크래킹 시간 |

|---|---|

| 6자리 소문자 | 즉시 |

| 8자리 소문자 | 5시간 |

| 8자리 대소문자 | 22일 |

| 8자리 + 숫자 | 1년 |

| 12자리 + 특수문자 | 34,000년 |

| 16자리 대소문자+숫자+특수 | 수억 년 |

사전 공격 (Dictionary Attack)

흔히 사용되는 단어, 구문, 비밀번호 목록을 시도합니다. "password123"이나 "iloveyou" 같은 비밀번호는 사전 공격에 몇 초 만에 노출됩니다.

레인보우 테이블 공격

미리 계산된 해시값 데이터베이스를 사용하여 해시에서 원본 비밀번호를 찾습니다. 이 때문에 현대 시스템은 비밀번호에 Salt를 추가하여 저장합니다.

크리덴셜 스터핑 (Credential Stuffing)

다른 서비스에서 유출된 이메일/비밀번호 조합을 다른 서비스에서 시도합니다. 같은 비밀번호를 여러 곳에서 재사용하면 이 공격에 취약해집니다.

소셜 엔지니어링

기술적 공격이 아닌, 사람의 심리를 이용하는 공격입니다. 피싱 이메일, 가짜 로그인 페이지 등으로 직접 비밀번호를 빼내려 합니다.

비밀번호 엔트로피: 왜 길이가 복잡성보다 중요한가

비밀번호의 강도는 "엔트로피"로 측정됩니다. 엔트로피가 높을수록 예측하기 어렵습니다. 수학적으로, 엔트로피는 비밀번호 길이에 비례하여 증가합니다.

예를 들어 봅시다:

P@ss1(5자) - 특수문자가 포함되었지만 엔트로피는 약 26비트thisisapassword(15자) - 소문자만 사용했지만 엔트로피는 약 70비트

두 번째 비밀번호가 훨씬 더 안전합니다. 복잡한 문자를 사용하는 것보다 길이를 늘리는 것이 보안에 더 효과적입니다.

NIST의 최신 권고사항 (SP 800-63B)

미국 국립표준기술연구소(NIST)의 2023년 업데이트된 가이드라인은 과거의 관행과 다른 권고를 합니다:

- 최소 8자, 권장 15자 이상: 길이가 가장 중요

- 복잡성 요구 완화: 특수문자 강제는 오히려 예측 가능한 패턴을 만듦

- 주기적 변경 비권장: 유출 시에만 변경

- 유출 목록 확인 필수: 흔한 비밀번호와 유출된 비밀번호 차단

패스프레이즈: 기억하기 쉽고 안전한 방법

패스프레이즈(Passphrase)는 여러 단어를 연결한 긴 비밀번호입니다. XKCD 만화에서 유명해진 "correct horse battery staple" 예시가 대표적입니다.

Diceware 방법:

- 주사위를 5번 굴려 5자리 숫자를 얻습니다

- Diceware 목록에서 해당 숫자의 단어를 찾습니다

- 4-6개의 단어를 연결합니다

예시: umbrella orange bicycle mountain

이 비밀번호는:

- 길이: 30자 이상

- 기억하기 쉬움

- 크래킹에 수천 년 소요

- 타이핑하기 쉬움

추가 보안을 위해 숫자나 특수문자를 추가할 수 있습니다:

umbrella5-orange-bicycle-Mountain!

비밀번호 관리자: 유일한 현실적 해결책

평균적인 사람은 100개 이상의 온라인 계정을 가지고 있습니다. 각 계정마다 고유하고 강력한 비밀번호를 기억하는 것은 불가능합니다. 비밀번호 관리자가 유일한 현실적 해결책입니다.

주요 비밀번호 관리자 비교

| 특징 | 1Password | Bitwarden | KeePass |

|---|---|---|---|

| 가격 | 유료 | 무료/유료 | 무료 |

| 클라우드 동기화 | 포함 | 포함 | 자체 설정 |

| 오픈소스 | X | O | O |

| 오프라인 사용 | O | O | O |

| 가족 공유 | O | O | 제한적 |

마스터 비밀번호 설정 전략

비밀번호 관리자의 마스터 비밀번호는 모든 것을 보호합니다. 가장 강력해야 하고, 반드시 기억할 수 있어야 합니다.

권장 방법:

- 16자 이상의 패스프레이즈 사용

- 개인적으로 의미 있지만 남들은 모르는 문장 기반

- 이 비밀번호는 절대 다른 곳에서 사용하지 않음

- 종이에 적어 안전한 곳(금고)에 보관 (선택적 백업)

이중 인증(2FA): 비밀번호만으로는 부족하다

아무리 강력한 비밀번호도 피싱이나 데이터 유출로 노출될 수 있습니다. 이중 인증은 "당신이 아는 것"(비밀번호)에 "당신이 가진 것"(인증 기기)을 더합니다.

2FA 방법 비교

| 방법 | 보안 수준 | 편의성 |

|---|---|---|

| SMS 코드 | 낮음 (SIM 스와핑 위험) | 높음 |

| 앱 OTP (Google Authenticator) | 중간 | 중간 |

| 앱 푸시 알림 | 중간-높음 | 높음 |

| 하드웨어 키 (YubiKey) | 높음 | 낮음 |

| Passkey | 높음 | 높음 |

가장 중요한 계정(이메일, 금융)에는 하드웨어 키 사용을 권장합니다. 이메일 계정이 해킹되면 다른 모든 계정의 비밀번호를 재설정할 수 있으므로, 이메일 보안이 가장 중요합니다.

Passkey: 비밀번호 없는 미래

Passkey는 Apple, Google, Microsoft가 함께 개발한 차세대 인증 기술입니다. 비밀번호 대신 기기의 생체 인증(지문, 얼굴)을 사용합니다.

Passkey의 장점:

- 피싱에 면역 (도메인에 바인딩)

- 기억할 필요 없음

- 서버에 비밀 저장 안 함

- 주요 브라우저와 OS에서 지원

아직 모든 서비스가 지원하지는 않지만, 점차 도입이 확대되고 있습니다. 가능하다면 Passkey를 우선 사용하세요.

기업 환경의 비밀번호 정책

조직에서 비밀번호 정책을 수립할 때 NIST 가이드라인을 참고하세요:

권장 정책:

- 최소 길이: 12자 (관리자 계정은 15자)

- 최대 길이: 제한 없음 (최소 64자까지 허용)

- 복잡성: 요구하지 않되, 흔한 비밀번호 차단

- 만료: 유출 시에만 강제 변경

- 히스토리: 최근 5개 재사용 금지

- 잠금: 10회 실패 시 일시적 잠금

체크리스트: 지금 바로 할 일

- 유출 확인: haveibeenpwned.com에서 이메일 주소 확인

- 중요 계정 점검: 이메일, 금융, 소셜 계정 비밀번호 강도 확인

- 비밀번호 관리자 설치: Bitwarden(무료) 또는 1Password(유료)

- 2FA 활성화: 최소한 이메일과 금융 계정에

- 비밀번호 재사용 제거: 관리자가 생성한 고유 비밀번호로 교체

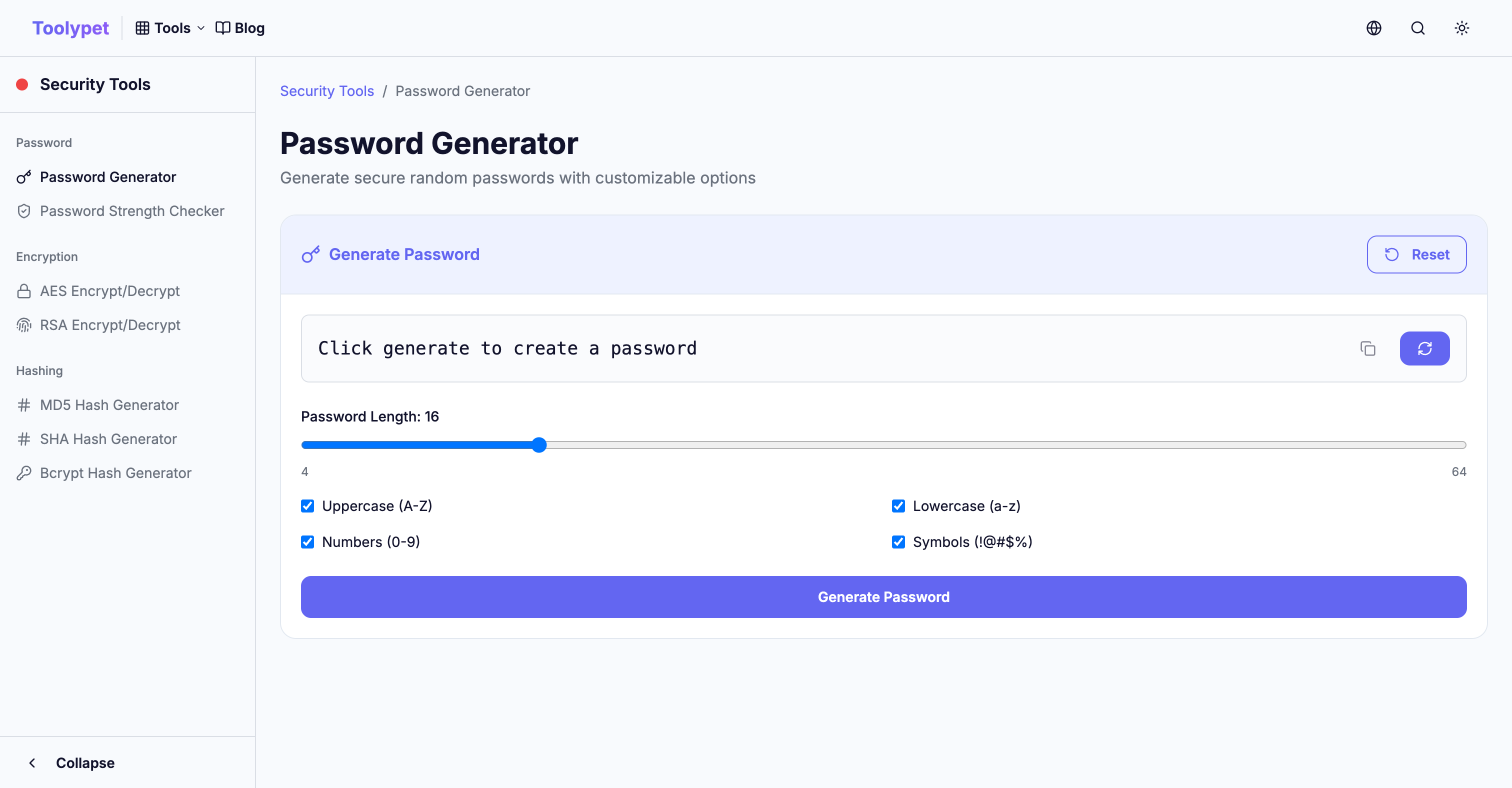

Toolypet Password Tools

Toolypet의 비밀번호 도구로 보안을 강화하세요:

- Password Generator: 원하는 길이와 복잡성의 랜덤 비밀번호 생성

- Passphrase Generator: 기억하기 쉬운 안전한 패스프레이즈 생성

- Password Strength Checker: 비밀번호의 예상 크래킹 시간과 취약점 분석

강력한 비밀번호는 디지털 보안의 시작입니다. Toolypet과 함께 계정을 안전하게 보호하세요.