安全密码生成指南:2025最佳实践

了解如何创建保护账户免受黑客攻击的强密码,以及密码管理技巧。

密码安全的现实

根据2024年发布的安全报告,超过80%的数据泄露事件与弱密码或被盗密码有关。平均数据泄露成本高达445万美元,其中相当一部分事故如果使用更强的密码本可以避免。

令人惊讶的是,最常用的密码前10名仍然是 123456、password、qwerty 这样的。攻击者会首先尝试这些常见密码,所以使用这样的密码无异于敞开大门。

本文将帮助你了解密码攻击的原理,以及防御这些攻击的实用策略。

黑客如何破解密码?

要防御密码攻击,首先要了解攻击方法。

暴力破解 (Brute Force)

这是尝试所有可能组合的最简单方法。现代 GPU 每秒可以计算数十亿个哈希,短密码会被瞬间破解。

| 密码复杂度 | 破解时间 |

|---|---|

| 6位小写字母 | 即刻 |

| 8位小写字母 | 5小时 |

| 8位大小写字母 | 22天 |

| 8位 + 数字 | 1年 |

| 12位 + 特殊字符 | 34,000年 |

| 16位大小写+数字+特殊 | 数亿年 |

字典攻击 (Dictionary Attack)

尝试常用的单词、短语、密码列表。像"password123"或"iloveyou"这样的密码在字典攻击中几秒钟就会暴露。

彩虹表攻击

使用预先计算的哈希值数据库从哈希中找出原始密码。因此现代系统在存储密码时会添加 Salt。

撞库攻击 (Credential Stuffing)

在其他服务上尝试从其他服务泄露的邮箱/密码组合。如果在多处重复使用相同密码,就容易受到这种攻击。

社会工程学

不是技术攻击,而是利用人的心理的攻击。通过钓鱼邮件、假登录页面等直接套取密码。

密码熵:为什么长度比复杂性更重要

密码强度用"熵"来衡量。熵越高越难预测。从数学上讲,熵与密码长度成正比增加。

举个例子:

P@ss1(5字) - 虽然包含特殊字符,但熵只有约26位thisisapassword(15字) - 只用小写字母,但熵约70位

第二个密码安全得多。增加长度比使用复杂字符对安全更有效。

NIST 最新建议 (SP 800-63B)

美国国家标准与技术研究院(NIST)2023年更新的指南与过去的做法有所不同:

- 最少8字符,建议15字符以上: 长度最重要

- 放宽复杂性要求: 强制特殊字符反而会造成可预测的模式

- 不建议定期更换: 只在泄露时更换

- 必须检查泄露列表: 阻止常见密码和已泄露密码

密码短语:易记又安全的方法

密码短语(Passphrase)是将多个单词连接起来的长密码。XKCD 漫画中著名的"correct horse battery staple"例子是代表。

Diceware 方法:

- 掷骰子5次得到5位数字

- 在 Diceware 列表中找到对应数字的单词

- 连接4-6个单词

示例: umbrella orange bicycle mountain

这个密码:

- 长度: 30字符以上

- 容易记住

- 破解需要数千年

- 容易输入

为了额外安全可以添加数字或特殊字符:

umbrella5-orange-bicycle-Mountain!

密码管理器:唯一现实的解决方案

普通人有100个以上的在线账户。为每个账户记住唯一且强大的密码是不可能的。密码管理器是唯一现实的解决方案。

主要密码管理器比较

| 特点 | 1Password | Bitwarden | KeePass |

|---|---|---|---|

| 价格 | 付费 | 免费/付费 | 免费 |

| 云同步 | 包含 | 包含 | 自行设置 |

| 开源 | X | O | O |

| 离线使用 | O | O | O |

| 家庭共享 | O | O | 有限 |

主密码设置策略

密码管理器的主密码保护着一切。必须最强,而且必须能记住。

推荐方法:

- 使用16字符以上的密码短语

- 基于个人有意义但别人不知道的句子

- 这个密码绝对不在其他地方使用

- 写在纸上保存在安全的地方(保险箱)(可选备份)

双因素认证(2FA):仅密码不够

再强的密码也可能因钓鱼或数据泄露而暴露。双因素认证在"你知道的东西"(密码)上添加"你拥有的东西"(认证设备)。

2FA 方法比较

| 方法 | 安全级别 | 便利性 |

|---|---|---|

| 短信验证码 | 低 (SIM 交换风险) | 高 |

| App OTP (Google Authenticator) | 中 | 中 |

| App 推送通知 | 中-高 | 高 |

| 硬件密钥 (YubiKey) | 高 | 低 |

| Passkey | 高 | 高 |

最重要的账户(邮箱、金融)建议使用硬件密钥。邮箱账户被黑可以重置所有其他账户的密码,所以邮箱安全最重要。

Passkey:无密码的未来

Passkey 是 Apple、Google、Microsoft 共同开发的下一代认证技术。使用设备的生物认证(指纹、面部)代替密码。

Passkey 的优点:

- 对钓鱼免疫(绑定域名)

- 无需记忆

- 服务器不存储秘密

- 主要浏览器和操作系统支持

虽然还不是所有服务都支持,但正在逐步推广。如果可能,优先使用 Passkey。

企业环境的密码策略

在组织中制定密码策略时参考 NIST 指南:

推荐策略:

- 最小长度: 12字符 (管理员账户15字符)

- 最大长度: 无限制 (至少允许64字符)

- 复杂性: 不要求,但阻止常见密码

- 过期: 仅在泄露时强制更换

- 历史: 禁止重复使用最近5个

- 锁定: 10次失败后临时锁定

检查清单:现在就做

- 检查泄露: 在 haveibeenpwned.com 检查邮箱地址

- 检查重要账户: 确认邮箱、金融、社交账户密码强度

- 安装密码管理器: Bitwarden(免费) 或 1Password(付费)

- 启用 2FA: 至少在邮箱和金融账户上

- 消除密码重复使用: 用管理器生成的唯一密码替换

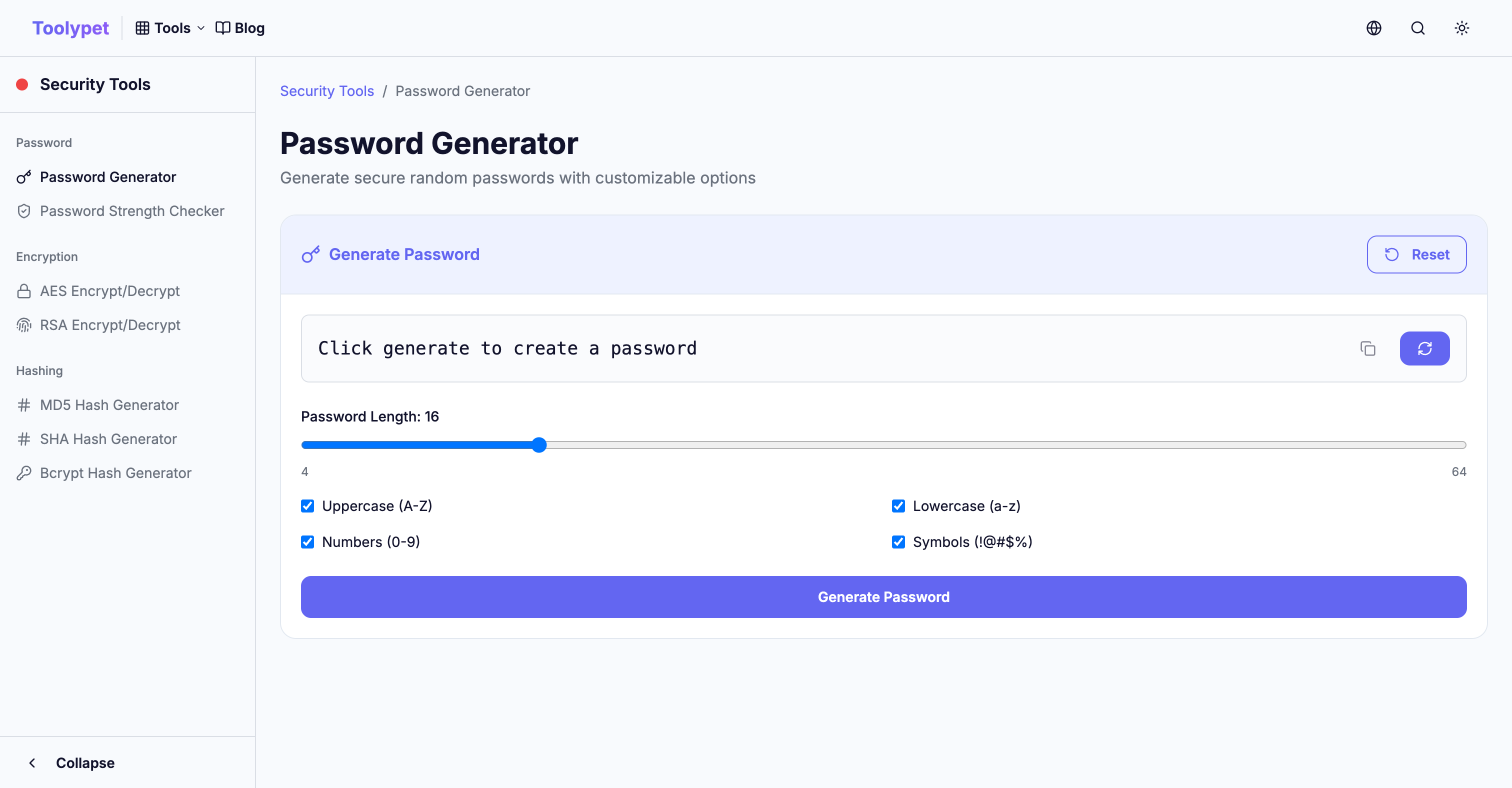

Toolypet Password Tools

使用 Toolypet 的密码工具加强安全:

- Password Generator: 生成所需长度和复杂度的随机密码

- Passphrase Generator: 生成易记又安全的密码短语

- Password Strength Checker: 分析密码的预估破解时间和漏洞

强密码是数字安全的起点。与 Toolypet 一起安全保护你的账户。